Cyberprzestępcy wykorzystują Wikipedię

5 listopada 2006, 13:30Firma Sophos poinformowała, że cyberprzestępcy wykorzystują Wikipedię do rozprzestrzeniania szkodliwego kodu. Specjaliści odkryli, że w niemieckiej wersji Wikipedii pojawił się artykuł o rzekomym znalezieniu nowej odmiany robaka Blaster.

Przestępcy zainteresowani Torem

7 marca 2014, 12:14Zdaniem ekspertów z firmy Kaspersky Lab sieci Tor grozi zalanie przez cyberprzestępców. Tor zapewnia sporą anonimowość, dlatego od dawna wykorzystywany był również w celu ukrycia nielegalnej działalności. Jednak w ciągu ostatniego roku zainteresowanie Torem ze strony świata przestępczego wyraźnie wzrosło

Zakończono budowę akceleratora XFEL

20 kwietnia 2017, 08:48W ośrodku badawczym w Hamburgu zakończono prace nad akceleratorem zasilającym laser European XFEL – informuje wspólny komunikat instytutu DESY i międzynarodowej spółki European XFEL GmbH. W jego budowie brali udział m.in. naukowcy i technicy z Polski, a NCBJ jest współudziałowcem przedsięwzięcia.

Pentium E2000 tanie dwa rdzenie Intela

16 listopada 2006, 13:17Intel prawdopodobnie zamierza zrezygnować z dalszej produkcji jednordzeniowych procesorów opartych na mikroarchitekturze Core 2 i planuje sprzedaż dwurdzeniowych układów z rodziny Pentium E2000. Kości te, również korzystające z Core 2, miałyby trafić do niezbyt drogich komputerów, stanowiących główny segment rynku.

TURBINE i miliony zarażonych komputerów

13 marca 2014, 10:09Glenn Greenwald, opierając się na materiałach przekazanych przez Edwarda Snowdena, informuje, że NSA korzysta ze szkodliwego oprogramowania, które pozwala Agencji na zainfekowanie milionów komputerów i automatyczne zbieranie znajdujących się na nich informacji.

Project Dumbo. Po co CIA dostęp do kamer i mikrofonów?

7 sierpnia 2017, 11:37WikiLeaks opublikowało kolejny zestaw dokumentów CIA o nazwie Vault 7. Tym razem dowiadujemy się o Project Dumbo, w ramach którego Agencja zyskiwała dostęp do mikrofonów i kamer internetowych

Blogosfera: wulgarna i niebezpieczna

30 kwietnia 2007, 09:42Firma ScanSafe uważa, że 80% blogów zawiera "obraźliwe” lub "niechciane” treści. Z miesięcznego "Global Threat Report” za marzec 2007 wynika, że w czterech na pięciu blogach można spotkać treści nie nadające się dla młodych internautów – od wulgaryzmów po pornografię.

Ewolucja irańskich hakerów

14 maja 2014, 09:16Frima FirstEye informuje, że irańska grupa hakerska Ajax Security Team sięga po bardziej ambitne cele niż dotychczas. W grudniu Irańczycy przestali atakować witryny WWW i od tego czasu wykorzystywany przez nich botnet zaczął rozpowszechniać szkodliwe oprogramowanie, skupiają się przede wszystkim na antyrządowej opozycji

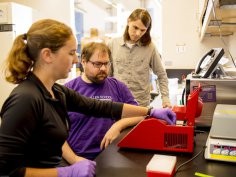

Zmanipulowane DNA pozwala na zaatakowanie komputera

16 sierpnia 2017, 09:57Badacze z University of Washington udowodnili, że dzięki łatwo dostępnym narzędziom hakerzy mogą dołączyć szkodliwy kod do... zsyntetyzowanych łańcuchów DNA i dzięki temu przejąć kontrolę nad komputerem wykonującym analizę DNA. Szczegóły ataku zostaną zaprezentowane podczas przyszłotygodniowego 2017 USENIC Security Symposium.

Nowa niebezpieczna technika ataku

11 grudnia 2007, 11:52Naukowcy z Georgia Institute of Technology we współpracy ze specjalistami Google’a badają nową, niewykrywalną technikę ataku. Pozwala ona cyberprzestępcom zdecydować, jakie witryny odwiedza internauta.